[문제 링크]

문제 제목 : PCAP 파일을 분석하여라!

문제 설명 : 주어진 PCAP 파일을 분석하여

인증키를 추출해 보아라!

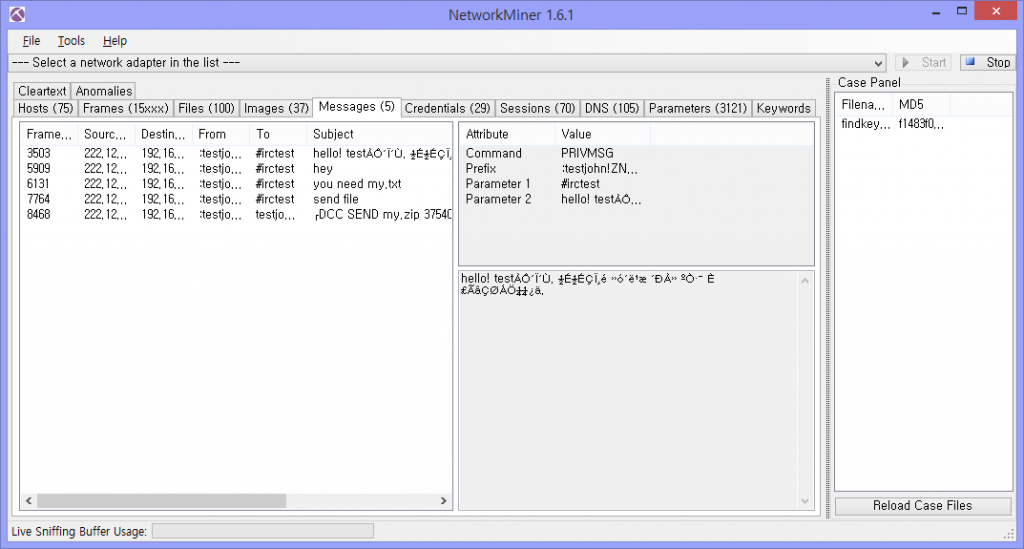

다른건 다 낚시고… NetworkMiner로 pcap 파일을 열어보면 위와 같이 IRC 메시지를 주고받은 것을 확인할 수 있다. 또한 IRC 내에서 DCC를 이용하여 my.zip을 주고받은 것을 알 수 있는데, 그렇다면 패킷에서 zip파일을 꺼내면 된다는 얘기다. 하지만 NMiner로는 해당 파일을 꺼낼 수 없다.

HxD를 이용하여 ZIP파일의 시그니처(50 4b 03 04)를 찾은 후 파일의 끝까지 복사한 후 뽑아내는 방법이 있으나, 아래 처럼 하면 쉽게 뽑을 수 있다.

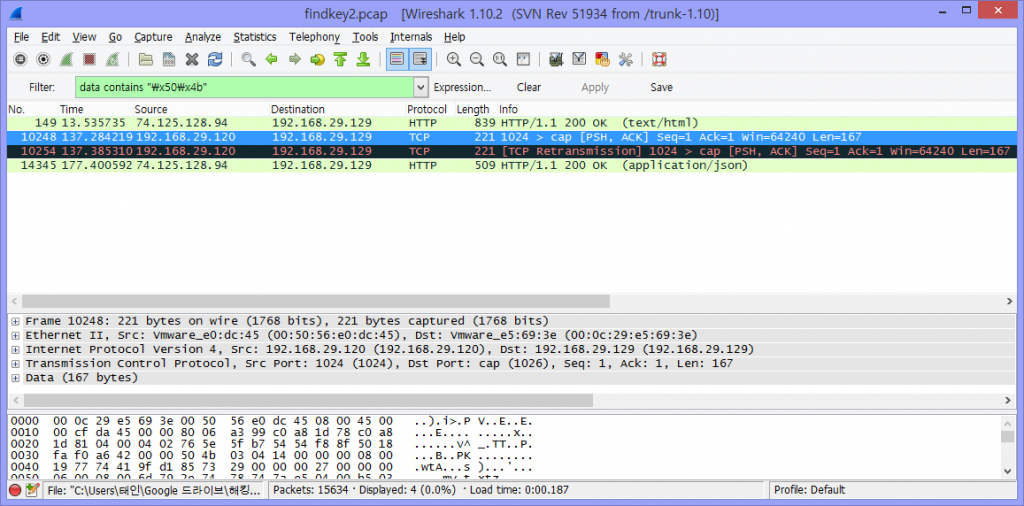

Wireshark에서 필터에 아래와 같은 명령을 입력하면 50 4B 헥사 값을 가진 패킷들을 찾아준다.

|

1 |

data contains "\x50\x4b" |

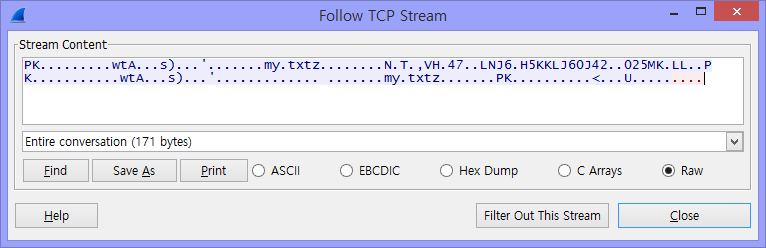

4개의 패킷이 나오는데, 10248번 패킷을 클릭하여 Follow TCP Stream을 해주면 아래와 같이 ZIP파일이 나온다.

Raw 상태로 Save As를 눌러 my.zip라고 저장해주자. 그런 다음 압축을 풀면 my.txt가 나오고 정답을 얻을 수 있다.

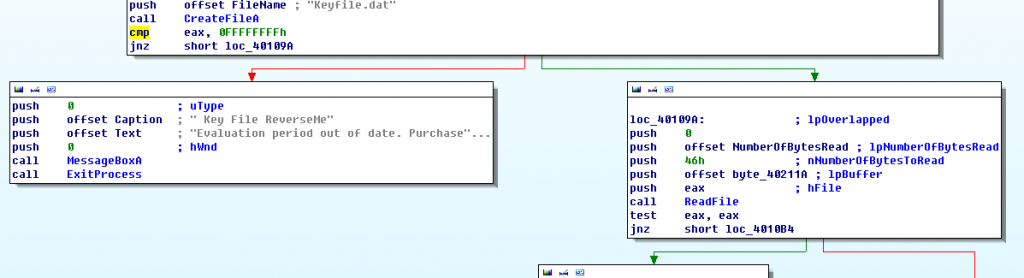

여담으로… FTP패킷을 분석해보면 ReverseMe.exe를 얻을 수 있다. Lena151이라는 사람이 만든 듯한 리버싱 연습문제…? 같은데 여긴 별거 없음 ㅋㅋ

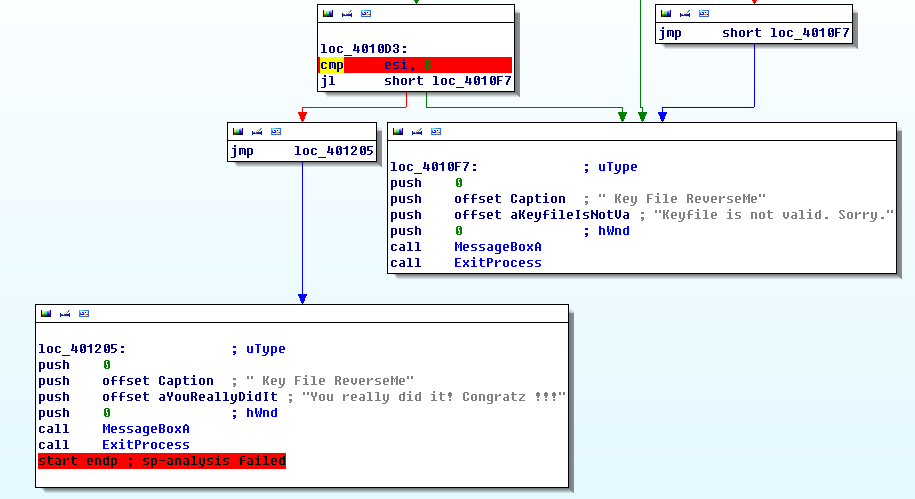

프로그램이 시작될 때 같은 경로에 Keyfile.dat라는 파일이 존재하는지 확인한다. 없으면 “Evaluation period out of date. Purchase”라는 창이 나오고 끝난다. Keyfile.dat라는 파일명을 가진 파일을 아무렇게나 만들면 다음 단계로 넘어간다.

ESI 레지스터가 8이면 문제를 풀었다고 간주되고 그렇지 아니면 뭐… 못풀었다 이건데… 좀 시시하더라 ㅋㅋ